Une campagne sophistiquée exploite l’identité des services de sécurité pour propager des logiciels malveillants

L’Ukraine fait face à une nouvelle menace cybernétique d’envergure. Des acteurs malveillants, probablement liés à la Russie, ont lancé une campagne de phishing ciblant les entités gouvernementales ukrainiennes. Cette opération, qui soulève de sérieuses inquiétudes pour la sécurité nationale, utilise des techniques avancées pour compromettre les systèmes informatiques cruciaux.

Un stratagème élaboré pour infiltrer les réseaux gouvernementaux

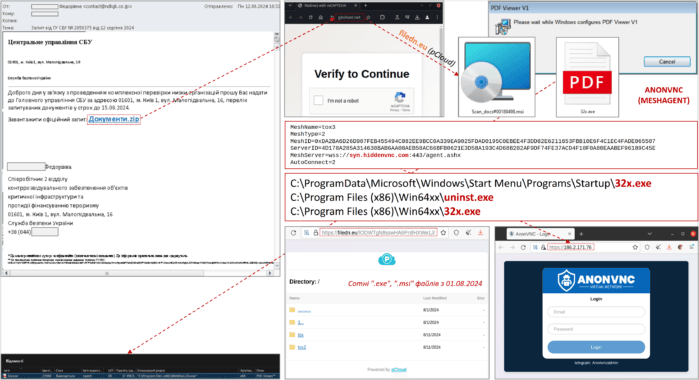

La campagne de phishing, baptisée UAC-0198, a débuté en juillet et continue de sévir. Les attaquants se font passer pour le Service de sécurité d’Ukraine (SSU) dans des emails frauduleux. Ces messages contiennent un lien piégé qui, une fois cliqué, déclenche le téléchargement d’un fichier malveillant nommé « Documents.zip ».

Ce fichier zip dissimule en réalité un installateur MSI qui, lorsqu’il est exécuté, déploie le malware ANONVNC (également connu sous le nom de MESHAGENT). Ce logiciel malveillant, basé sur un outil open-source de gestion à distance, permet aux pirates d’accéder et de contrôler secrètement les ordinateurs infectés.

Anatomie d’une cyberattaque sophistiquée contre l’Ukraine

Une nouvelle campagne de piratage visant les institutions gouvernementales ukrainiennes a été mise au jour, révélant la complexité croissante des menaces numériques. Voici comment cette attaque se déroule, étape par étape :

- L’hameçonnage initial : Tout commence par un email en apparence officiel, censé provenir du Service de sécurité d’Ukraine (SBU). Ce message demande aux destinataires de télécharger des documents urgents, une tactique classique pour gagner la confiance des victimes.

- Le piège se referme : En cliquant sur le lien fourni, l’utilisateur est redirigé vers une page web imitant un site légitime. Cette page demande de résoudre un CAPTCHA, donnant une fausse impression de sécurité.

- L’infection silencieuse : Une fois le CAPTCHA validé, un fichier malveillant se télécharge automatiquement. Nommé de façon anodine (par exemple « Scan_docs#12345.msi »), il contient en réalité un logiciel espion baptisé ANONVNC.

- La prise de contrôle : ANONVNC, également connu sous le nom de MESHAGENT, s’installe discrètement sur l’ordinateur de la victime. Ce logiciel permet aux pirates de prendre le contrôle total de la machine à distance.

- L’infrastructure cachée : Les chercheurs ont découvert que les attaquants utilisent des services de stockage en ligne comme pCloud pour héberger leurs fichiers malveillants, rendant leur détection plus difficile.

- Un tableau de bord pour les pirates : Une fois l’infection réussie, les attaquants peuvent se connecter à distance aux ordinateurs compromis via une interface spéciale, leur donnant un accès complet aux données sensibles.

Cette attaque illustre la sophistication croissante des menaces informatiques. Elle combine ingénierie sociale (l’email trompeur) et outils techniques avancés pour contourner les défenses traditionnelles. Face à ces risques, la vigilance de chaque utilisateur et la mise à jour régulière des systèmes de sécurité sont plus cruciales que jamais.

« Plus de 100 ordinateurs ont déjà été compromis, dont certains appartenant à des agences gouvernementales ukrainiennes. » – CERT-UA

Une menace en constante évolution

Le Centre de réponse aux urgences informatiques d’Ukraine (CERT-UA) surveille de près cette situation préoccupante. Leurs analyses révèlent que cette campagne pourrait avoir une portée géographique plus large que prévu initialement. Depuis le 1er août, plus d’un millier de fichiers EXE et MSI suspects ont été détectés sur le service de stockage en ligne pCloud, suggérant une intensification des activités malveillantes.

Un contexte de tension cybernétique croissante

Cette nouvelle attaque s’inscrit dans un contexte plus large de menaces informatiques visant l’Ukraine. En mai dernier, le CERT-UA avait déjà signalé une recrudescence des cyberattaques attribuées au groupe UAC-0006, actif depuis 2013. Ce groupe se spécialise dans le ciblage des systèmes financiers, en particulier les ordinateurs des comptables ayant accès aux systèmes bancaires à distance.

L’importance d’une vigilance accrue

Face à ces menaces persistantes, il est crucial que les organisations gouvernementales et les entreprises ukrainiennes renforcent leurs défenses cybernétiques. La formation des employés à la détection des emails de phishing, la mise à jour régulière des systèmes de sécurité et la mise en place de protocoles de réponse aux incidents sont des mesures essentielles pour contrer ces attaques sophistiquées.

« La sécurité de nos infrastructures numériques est une responsabilité partagée. Chaque clic peut avoir des conséquences. » – CERT-UA

Un enjeu qui dépasse les frontières

Cette campagne de phishing souligne l’importance croissante de la cybersécurité dans les relations internationales. Les attaques ciblant les institutions gouvernementales peuvent avoir des répercussions diplomatiques et géopolitiques significatives, en particulier dans le contexte tendu entre l’Ukraine et la Russie.

La communauté internationale doit rester vigilante et solidaire face à ces menaces. Le partage d’informations et la coopération entre les agences de cybersécurité des différents pays sont essentiels pour anticiper et contrer efficacement ces attaques de plus en plus sophistiquées.

Source: CERT-UA